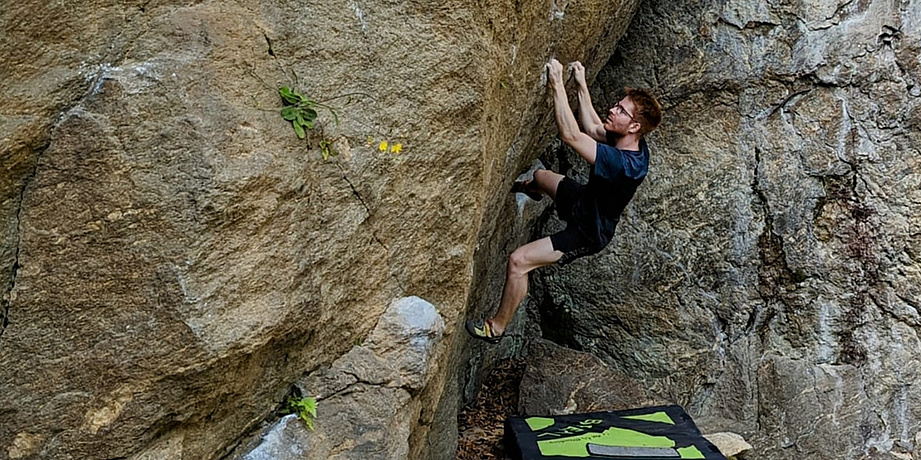

Lukas Maar liebt es zu klettern. Meistens in großen Gruppen. „Wir sitzen dann gemeinsam vor der Wand und planen individuelle Wege der Routen bis zum gemeinsamen Ziel in der Höhe, je nach unseren jeweiligen Stärken und Schwächen.“, erzählt er. Sein privates Hobby ist seinem Arbeitsalltag nicht unähnlich. Dort nämlich versucht er über unterschiedliche Wege in Betriebssysteme einzudringen, Schwachstellen auszunutzen und möglichst umfassende Zugriffsrechte zu erlangen.

Der PhD-Kandidat am Institut für Angewandte Informationsverarbeitung und Kommunikationstechnologie der TU Graz befasst sich in erster Linie mit Kernel Security, untersucht also das Herzstück eines Computersystems auf Wege, es zu übernehmen. Gerade eben hat er bei der renommieren USENIX-Konferenz in den USA einen umfangreichen Angriff auf Linux-Systeme und eine Studie zur Sicherheit des ebenfalls Linux-basierten Android-Betriebssystems auf Mobiltelefonen präsentiert. „Linux ist eines der wichtigsten Betriebssysteme. Es wird unter anderem für Android und von den meisten Servern verwendet. Und natürlich ist auch ein großer Vorteil von Linux, dass es Open Source verfügbar ist und jede und jeder daran entwickeln kann“, erklärt er sein Interesse. Die gefundenen Sicherheitslücken und Angriffspunkte werden dann an die internationale Entwicklungs-Community weitergeleitet, um sie zu schließen oder schwerer ausnutzbar zu machen. So erhöhen die Forschenden der TU Graz gemeinsam mit der weltweit vernetzten Forschungs-Community die Computersicherheit.

SLUBStick

Die von ihm untersuchte Angriffstechnik basiert auf einer Technik, die schon seit längerer Zeit bekannt ist. Diese war jedoch bisher zu unzuverlässig, um in der Praxis eingesetzt werden zu können. „Linux arbeitet mit vielen Verteidigungsmechanismen, die schwer zu durchbrechen sind. Und obwohl es immer mehr Sicherheitslücken im System gibt, sind sie wegen der erhöhten Sicherheitsvorkehrungen immer schwerer auszunutzen“, erklärt er. Schwerer ja, aber eben nicht unmöglich. In einem Betriebssystem sind die Daten, die von allen Usern eingesehen werden können, und die Daten, die sicherheitskritisch sind, für gewöhnlich voneinander getrennt. Bereits 2015 wurde ein Angriff entwickelt, der diese Separierung umgehen kann. Dieser Angriff ist jedoch meistens sehr unzuverlässig und hat teilweise nur eine Erfolgsrate von 40%, wobei ein Misserfolg zu einem Systemabsturz führen kann. Nun fanden Maar und seine Kollegen aber eine Möglichkeit, diesen Angriff stabil durchzuführen. „Was natürlich ein sehr großes Problem für die Sicherheit des Systems ist“, ergänzt er. Aber das Team ging noch einen Schritt weiter: Da diese Angriffstechnik nun sehr zuverlässig ist, greifen sie eine zentrale und sicherheitskritische Datenstruktur an. Genauer gesagt die Page Table, die die virtuellen Adressen der Daten mit den physikalischen Adressen verknüpft. „Wenn ich dort eingreifen kann, dann kann ich auf den ganzen Speicher zugreifen und Daten verändern – mich vom normalen User zum Beispiel zu einem Admin mit umfassenden Zugriffsrechten machen“, erklärt Maar die Schwere des Angriffs. Schließlich implementierten Maar und seine Kollegen neun so genannte Proof-of-Concept-Angriffe auf aktuellen Systemen und erlangten bei allen Angriffen erfolgreich Administratorrechte.

Die zweite Analyse zur Sicherheit von Android-Smartphones können Sie hier nachlesen: Zahlreiche Hersteller nutzen unsichere Android-Kernels.

Verwinkelter Weg in die Computer-Sicherheit

Spannend findet er an dieser Arbeit, dass es nicht nur einen Weg, sondern viele zur Lösung gibt. So führte auch sein Weg in die Informatik über mehrere Pfade: 2014 begann er Elektrotechnik zu studieren und kombinierte 2017 ein Informatik-Studium dazu. Nach beiden Bachelor-Abschlüssen entschied er sich im Master für die Elektrotechnik und widmete sich in ausgewählten Lehrveranstaltungen der Kernel-Security. Seinen PhD wiederrum startete er bei Computersicherheits-Experten Stefan Mangard in der Informatik.

Heute arbeitet er nicht nur daran, Sicherheitslücken aufzudecken, sondern auch Verteidigungsstrategien zu entwickeln. „Das ist mir auch in Zukunft wichtig. Ich möchte weiter forschen und praktisch daran arbeiten, Systeme sicherer zu machen und Lücken schwerer ausnutzbar.“

Dieses Forschungsprojekt ist im Field of Expertise „Information, Communication & Computing“ verankert, einem von fünf strategischen Schwerpunktfeldern der TU Graz.

Mehr Forschungsnews finden Sie auf Planet research. Monatliche Updates aus der Welt der Wissenschaft an der TU Graz erhalten Sie über den Forschungsnewsletter TU Graz research monthly.