„Bei uns fängt die Neugierde an, wenn ein System als absolut sicher gilt“, erzählt Daniel Gruss vom Institut für Angewandte Informationsverarbeitung und Kommunikationstechnologie der TU Graz. Der Forscher beschäftigt sich als Teil der Arbeitsgruppe Secure Systems mit Sicherheit von IT-Systemen und dort im Speziellen mit Rowhammer-Angriffen. Gemeinsam mit seinen Kollegen Michael Schwarz und Moritz Lipp veröffentlichte er kürzlich Forschungsergebnisse, die in der Community zumindest für Aufregung sorgen und im besten Falle zu einem Umdenken führen werden.

Mit dem (Code-)Hammer ins Computersystem

2014 wurden Rowhammer-Angriffe erstmals als Sicherheitsproblem erkannt und wissenschaftlich untersucht. Angreifer nutzen Schwachstellen in der Hardware aus, um sich Zugang zu Computer-Systemen zu verschaffen. Diese Sicherheitslücken sind keine eigentlichen Fehler der Hardware, sondern entstehen, weil in unseren Computern vor allem die DRAM-Module – also der Arbeitsspeicher – immer kleiner werden. Diese Module setzen sich aus einzelnen Zellen zusammen, die entweder geladen (1) oder nicht geladen (0) sein können und deren Wert alle Rechenvorgänge bestimmt. Diese kleinen, eng aneinander liegenden Zellen sind in Reihen angeordnet und voneinander durch Isolierungen abgeschirmt, damit es nicht zu Fehlströmen und Rechenfehlern kommt. Das funktioniert aber nur in einem gewissen, vorgegebenen Rahmen – also nur für eine bestimmte Anzahl von Zugriffen in einem definierten Zeitraum. Wird das Tempo der Zugriffe oder deren Anzahl zu hoch, kann es zu Fehlern kommen. Weil Computer-Komponenten immer kleiner, aber leistungsfähiger werden und dadurch die Zellen noch enger aneinander liegen, kann es bei hohen Zugriffsmengen und -geschwindigkeiten leicht zu Fehlströmen kommen, die den Wert einer einzelnen Zelle ändern.

Auf Zellen, in denen sensible Dinge wie Administrationsrechte definiert werden, kann von außen für gewöhnlich nicht zugegriffen werden. Auf die nebenan liegenden Zellen, die man für ganz normale Rechenprozesse braucht, wie sie zum Beispiel beim Surfen im Internet notwendig sind, hingegen schon. Wenn man nun in sehr schnellen Abständen und in großer Frequenz auf diese benachbarten, ungeschützten Zellen zugreift, dann kann sich der Wert der eigentlich attackierten Zelle dank der entstehenden Fehlströme verändern. Nach diesem Prinzip funktionieren Rowhammer-Angriffe. Daniel Gruss erklärt: „Wenn in dieser Zelle genau die Administrationsrechte liegen, dann hat der oder die Angreifende plötzlich vollen Zugriff auf das System und kann zum Beispiel Schadsoftware installieren.“

Bereits 2015 zeigte das Forschenden-Team, dass ein solcher Angriff sogar beim Surfen im Internet aus Java Script heraus von einer bösartigen Werbeeinschaltung auf einer vertrauenswürdigen Website gestartet werden kann. Solche Angriffe sind außerdem auch auf Smartphones möglich.

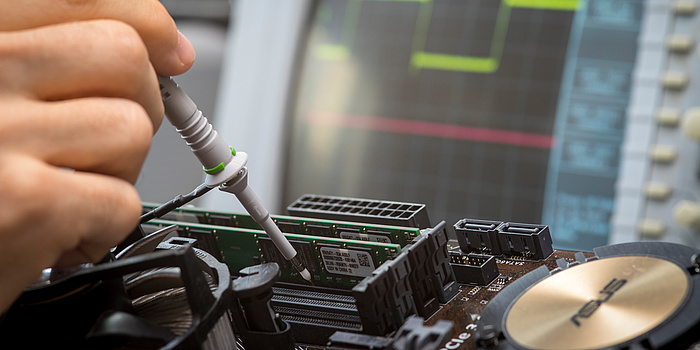

Ein ausgebautes Speichermodul eines Computer-Systems. Diese Teile werden von Rowhammer attackiert.

Fragliche Sicherheit

Hard- und Softwarehersteller haben auf das Problem reagiert und bereits Lösungen angeboten. „Die Grundannahme, die unserem Verständnis von solchen Angriffen und damit allen bisherigen Abwehrmaßnahmen zu Grunde lag, war, dass man immer auf zwei Zellenreihen gleichzeitig hämmern muss, um eine Wertänderung zu erzeugen“, erklärt Gruss. „Das erzeugt dann natürlich auch ganz markante Zugriffsmuster, auf die man in der Abwehr reagieren kann.“

„Im vergangenen Jahr war man mit den Forschungen so weit, dass man von absoluter Sicherheit bei neuen Hardware-Komponenten ausgegangen ist.“ Nun konnten die TU Graz-Forscher aber zeigen, dass bisher von einer falschen Grundannahme ausgegangen worden ist.

Nachdem wir uns eine Nacht lang durch den ganzen Code gearbeitet hatten, wussten wir, dass diese Entdeckung alles ändert.“

„Wir untersuchten ein neues Sicherheits-Feature auf Schwachstellen. Dieses Sicherheits-Feature versteckt alle Rechenprozesse, man sieht von außen nicht, was sich im Inneren tut. Wir wollten nun wissen, was passiert, wenn wir dort einen Rowhammer-Angriff einbauen“, erzählt Gruss. Doch der Computer stürzte einfach immer wieder ab. „Zuerst dachten wir an einen Programmierfehler, aber nachdem wir uns eine Nacht lang durch den ganzen Code gearbeitet hatten, wussten wir, dass diese Entdeckung alles ändert.“ Denn in dieser neuartigen Kombination war plötzlich nur noch das Hämmern auf eine Zellenreihe notwendig, um den Wert der attackierten Zelle zu ändern. Nutzt man nun zum Beispiel Programme aus, die für Installationsvorgänge temporäre Administrator-Rechte erhalten – man denke dabei nur an ein Windows-Update –, dann ist es für die Angreiferin oder den Angreifer wieder einfach, die notwendigen Rechte zu erhalten, um Schadsoftware zu installieren.

Basis für Rowhammer-Angriffe ist ein genaues Verständnis, was in der Hardware passiert.

Geringe Gefahr im Alltag

Trotz der relativen Einfachheit der Angriffe relativieren die Forscher aber die Gefahr, die von ihnen ausgeht: „Rowhammer-Angriffe sind noch immer extrem zeitintensiv und aufwendig. So etwas macht man nicht aus Spaß“, sagt Gruss. „Über eine Sicherheitslücke in der Software erhält man innerhalb von Sekunden Zugriff auf ein System. Wir gehen auch bei den neuen Rowhammer-Möglichkeiten noch von Stunden oder sogar Tagen aus.“

Über eine Sicherheitslücke in der Software erhält man innerhalb von Sekunden Zugriff auf ein System. Wir gehen auch bei den neuen Rowhammer-Möglichkeiten noch von Stunden oder sogar Tagen aus.“

Anleitung

Aber geben die Forschenden mit ihren Veröffentlichungen nicht Kriminellen gar eine Anleitung für neue Angriffe mit? „Natürlich ist es eine Gratwanderung. Gerade in unserem Bereich ist es üblich, auch den Quellcode zu veröffentlichen. Da muss man natürlich sensibel auswählen, welchen Teil die Forschungs-Community braucht und welchen man besser nicht veröffentlicht“, erklärt Gruss. „Aber es ist wesentlich besser, als keine Forschung zu betreiben. Denn dann wüsste die Öffentlichkeit nichts von diesen Lücken. Und Hacker können ja die ganz gleiche Arbeit machen wie wir und die Lücken selbst aufspüren. Erst über den öffentlichen Druck werden die Hersteller auf diese Problematik reagieren.“

Dieses Forschungsgebiet ist im FoE „Information, Communication & Computing“ verankert, einem der fünf Stärkefelder der TU Graz.